WPML est un célèbre plugin payant de multi-langues pour WordPress.

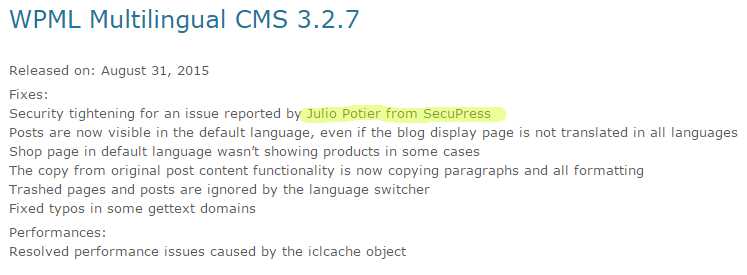

Le 31 août 2015 la version 3.2.7 corrige une faille XSS présente depuis la 2.9.3.

Le fichier touché est ajax.php à la racine du plugin, le code en question est:

Le plugin va lire l’entête

Accept-Language, le découper selon les ;, prendre le premier élément, le découper selon les ,, prendre le premier élément et l’afficher en minuscule.

Le soucis est qu’aucun traitement n’ai fait sur cette chaîne à afficher, il est alors simple de modifier une entête de requête HTTP afin d’y insérer du code JS qui sera executé, voir du code PHP complet qui pourrait être inclus via une autre faille type LFI (Local File Inclusion – Inclusion de fichier local).

La version 3.2.7 corrige cette faille en ajoutant une désinfection (sanitize) des données à afficher.