Mettez votre site web à jour maintenant !

Oui, c’est la première et dernière chose que je vais vous dire, restez à jour, surtout si vous utilisez WordPress 4.7 ou 4.7.1. Les anciennes versions ne sont pas affectées, même si vous utilisez le vieux plugin « REST API ».

Cet article ne pourrait être qu’un tweet, mais je voulais vous donner plus d’informations.

À propos de WordPress

Le 26 janvier dernier, WordPress 4.7.2 était une mise à jour de sécurité, le journal des modifications ne mentionnait que 3 correctifs sécurité mais une semaine plus tard, l’équipe de sécurité a divulgué une autre vulnérabilité bien plus critique que les 3 autres, elle a déjà été patchée avec la 4.7.2.

Pourquoi ne pas divulguer en même temps ces 4 failles ? Aaron Campbell a dit (traduit de l’anglais) “Nous pensons que la transparence est dans le meilleur intérêt du public […] Il est de notre devoir de toujours divulguer les failles de sécurité. Dans ce cas, nous avons volontairement retardé cette divulgation d’une semaine pour nous assurer de la sécurité des millions de sites sous WordPress.”

Et il a raison, ne je peux qu’être d’accord avec lui, l’habituel « au plus tôt au mieux » n’est pas le bienvenue ici.

À propos de la vulnerabilité

Elle se trouve dans le cœur de l’API REST. Elle mène à 2 vulnérabilités qui sont: Remote privilege escalation et Content injection.

Cela permet à un attaquant non authentifié de modifier les contenus de vos articles sur votre site WordPress.

Techniquement, si vous envoyez une requête HTTP sur /wp-json/wp/v2/posts/1234, le paramètre ID aura la valeur 1234. Un bug existe car l’API priorise les valeurs de $_GET et $_POST au lieu de la route d’origine.

Ceci laisse à les attaquants lancer des requêtes comme : /wp-json/wp/v2/posts/1234?id=5678foobar, ceci assignera la valeur 5678foobar dans l’ID.

Ensuite, il est possible pour cette personne mal intentionnée de modifier le contenu de vos articles posté sur votre site. Ce type de vulnérabilité est causé par un problème de type-juggling comme montré précédemment.

À propos des attaques

Au 6 février, il y a déjà beaucoup beaucoup de sites qui sont la cible de cette vulnérabilité, j’entends par là qu’ils sont défacés ! C’est la dernière chose dont vous avez besoin, avoir à gérer un site défacé au petit matin.

La prochaine étape de ce piratage sera les Spam SEO, votre site ne sera pas défacé, mais vous aurez des contenus injectés amenant du mauvais SEO pour vous et du bon pour les attaquants.

À propos de vous

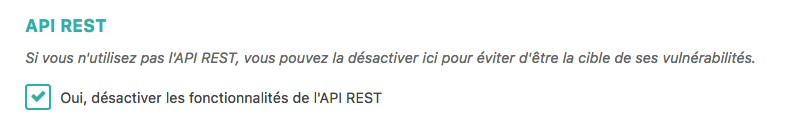

Si vous ne pouvez pas mettre à jour, désactivez l’API REST maintenant, vous pouvez le faire en une coche dans SecuPress.

Désactiver les fonctionnalités de l’API REST

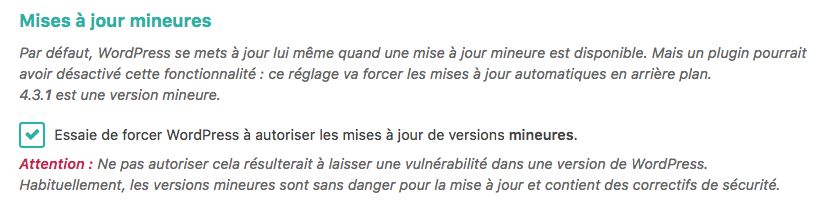

Si vous utilisez un plugin ou un script qui empêche les mises à jour automatiques mineures, supprimez-le et laissez WordPress faire son travail pour vous protéger..

Si vous n’êtes pas sûr(e) que ces mises à jour soient possible, vous pouvez les forcer avec SecuPress.

Force WordPress à autoriser les mises à jour de versions mineures.

Mettez votre site web à jour maintenant !